Oh My Hack

rototype pollution - czyli jak zatruć aplikację XS...

Automatyzacja symulacji ataków i obrony

Modern identity hacking: jak hakerzy odnaleźli się...

Historie z Podziemia: Techniki śledcze kontra Nieuc...

Bezpieczeństwo wspierane maszynowo - czyli jak mnie...

Służby, wpadki i OSIntowe kwiatki

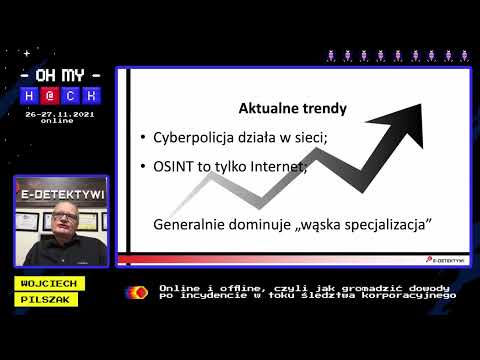

Online i offline, czyli jak gromadzić dowody po inc...

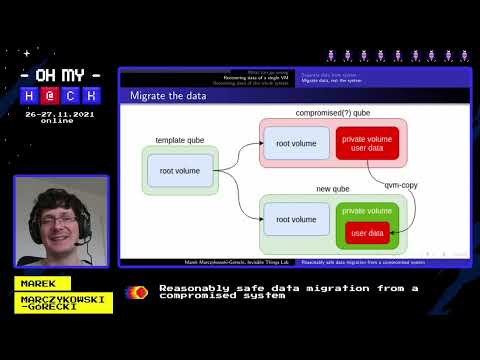

Reasonably safe data migration from a compromised sy...

Bezpieczeństwo łańcuchów dostaw największym wyz...

Diabeł tkwi w nagłówkach

CERT.PL OSS, czyli co można znaleźć na Githubie C...

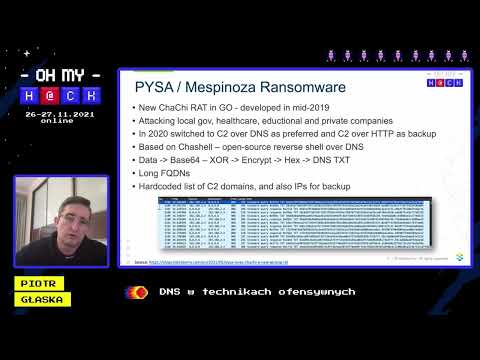

DNS w technikach ofensywnych

Keep Calm and Pivot - CTI w analizie zagrożeń mobi...

Owocnych łowów - Threat Hunting. O procesie i przy...

Flask/GraphQL Kill Chain - Czyli gdzie wrzucać Webs...

The OWASP Top Ten 2021 Release

O nieoczywistych metodach ataku i penetracji chmury AWS

Cobalt Strike for Blue Team!

IT’S A TRAP!

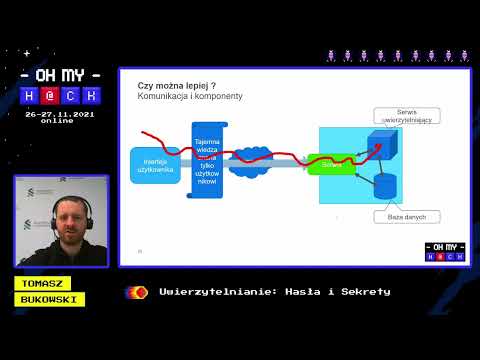

Uwierzytelnianie: Hasła i Sekrety

Manipulacja online

Chodź pomaluj mi malware... Języki ezoteryczne jak...

Co ma wspólnego pandemia i zero trust w świecie wy...

Ucieczka przez katalog z dokumentami

Co, w jaki sposób i w jakim celu wpiąć do switcha...

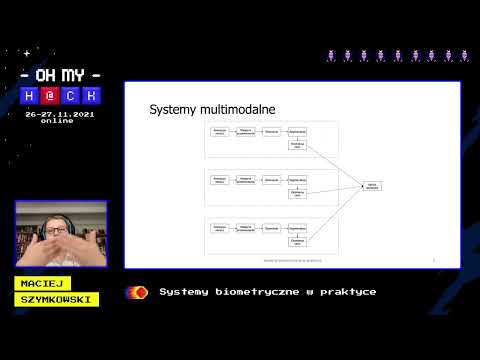

Systemy biometryczne w praktyce

Problemy cyberbezpieczeństwa, które ciągle ignoru...